En travaillant sur la configuration d’un serveur SAS derrière un reverse proxy font-end https, je suis tombé sur ce bulletin d’alerte émis par l’US-CERT (United States Computer Emergency Readiness Team), un service du Département de la Sécurité intérieure des États-Unis. Cette alerte fait suite à u

ne recherche menée par les chercheurs de Google, Mozilla et Cloudflare. Ainsi, les chercheurs ont découvert que plus de 10% du trafic HTTPS provenant des Etats-Unis et atteignant le CDN (Content delivery network, ou réseau de diffusion de contenu) de Cloudflare est intercepté. Pire, c’est le cas également pour 6% des connexions aux sites web e-commerce !

L’introduction du bulletin d’alerte fait peur : “

All systems behind a hypertext transfer protocol secure (HTTPS) interception product are potentially affected”.

En effet plusieurs produits d'inspection de trafic HTTPS ne valident pas, de façon systématique et correcte, les certificats SSL, et exposent les utilisateurs à des attaques type

man-in-the-middle (MiTM)

De plus en plus d’entreprises utilisent des produits de sécurité (

proxy d'interception) pour inspecter le trafic HTTPS pour, par exemple, la détection de logiciels malveillants utilisant des connexions HTTPS vers des serveurs malveillants. Le bulletin d’alerte indique que certains de ces produits d'inspection de trafic ne répliquent pas les attributs de sécurité des connexions originelles entre les clients et les serveurs. Dans la pratique, l’outil vérifie le trafic chiffré qui provient d'un site sécurisé pour s'assurer qu'il ne contient pas de menaces (interception de la connexion client vers un serveur HTTPS, établissement d’une connexion côté client puis rechiffrement du trafic avec un certificat différent).

Dans ce cas, c’est l’outil qui valide le certificat serveur et non le navigateur. Et le problème c’est que ces outils sont, d’après le rapport américain «

plutôt mauvais » pour valider les certificats serveurs.

Le travail des chercheurs et l’analysé du trafic intercepté, a montré que 32% des connexions vers des sites e-commerce et 54% des connexions vers Cloudflare, étaient moins bien sécurisées que ce qu'elles auraient pu être si les utilisateurs s'étaient connectés directement sur les serveurs, sans passer par ces proxy d'interception. Pire, les connexions interceptées utilisent des algorithmes de chiffrement plus faibles que celle d’origine, certains outils ne valident pas correctement les chaines de certificats présentées par les serveurs !

Quelques liens

HTTPS Interception Weakens TLS Security

The Risks of SSL Inspection

The Security Impact of HTTPS Interception

https://badssl.com/

Securing End-to-End Communications

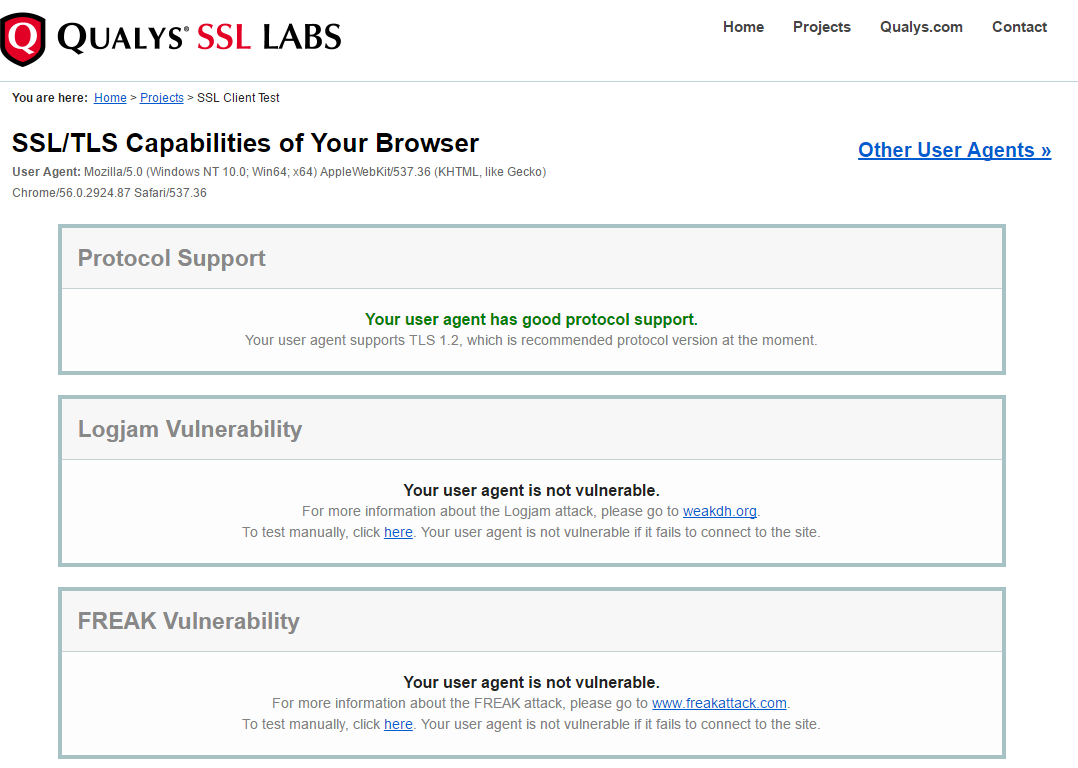

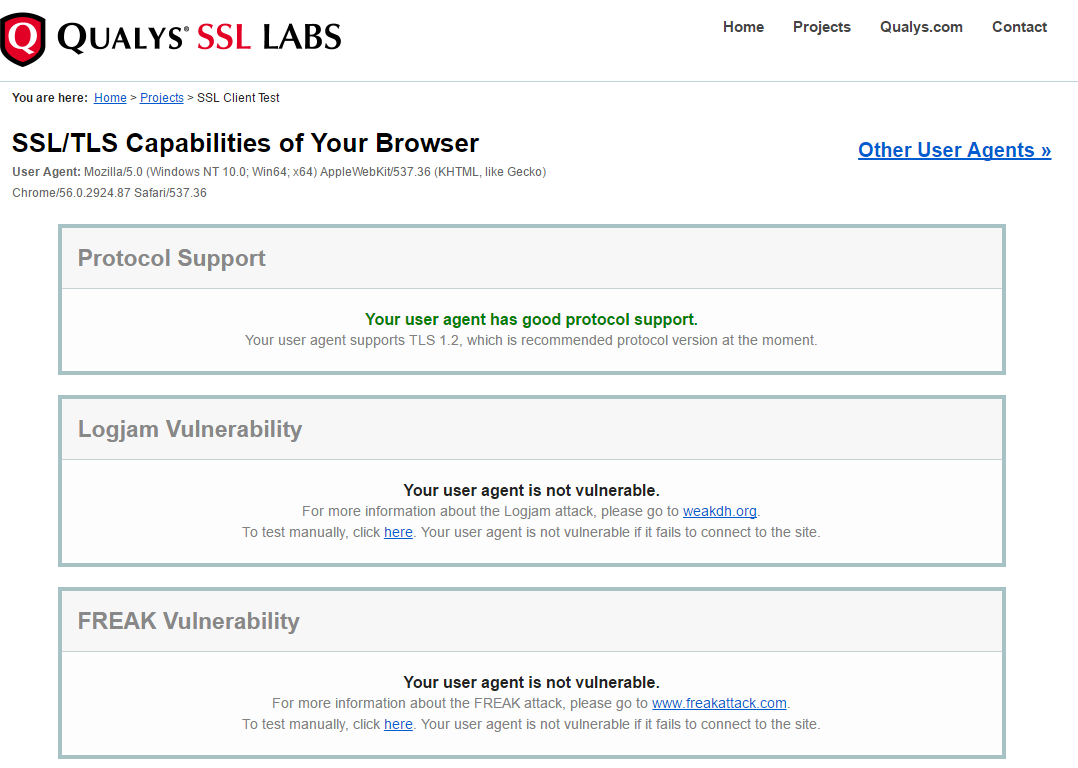

SSL/TLS Capabilities of Your Browser

En travaillant sur la configuration d’un serveur SAS derrière un reverse proxy font-end https, je suis tombé sur ce bulletin d’alerte émis par l’US-CERT (United States Computer Emergency Readiness Team), un service du Département de la Sécurité intérieure des États-Unis. Cette alerte fait suite à une recherche menée par les chercheurs de Google, Mozilla et Cloudflare. Ainsi, les chercheurs ont découvert que plus de 10% du trafic HTTPS provenant des Etats-Unis et atteignant le CDN (Content delivery network, ou réseau de diffusion de contenu) de Cloudflare est intercepté. Pire, c’est le cas également pour 6% des connexions aux sites web e-commerce !

L’introduction du bulletin d’alerte fait peur : “All systems behind a hypertext transfer protocol secure (HTTPS) interception product are potentially affected”.

En effet plusieurs produits d'inspection de trafic HTTPS ne valident pas, de façon systématique et correcte, les certificats SSL, et exposent les utilisateurs à des attaques type man-in-the-middle (MiTM)

De plus en plus d’entreprises utilisent des produits de sécurité (proxy d'interception) pour inspecter le trafic HTTPS pour, par exemple, la détection de logiciels malveillants utilisant des connexions HTTPS vers des serveurs malveillants. Le bulletin d’alerte indique que certains de ces produits d'inspection de trafic ne répliquent pas les attributs de sécurité des connexions originelles entre les clients et les serveurs. Dans la pratique, l’outil vérifie le trafic chiffré qui provient d'un site sécurisé pour s'assurer qu'il ne contient pas de menaces (interception de la connexion client vers un serveur HTTPS, établissement d’une connexion côté client puis rechiffrement du trafic avec un certificat différent).

Dans ce cas, c’est l’outil qui valide le certificat serveur et non le navigateur. Et le problème c’est que ces outils sont, d’après le rapport américain « plutôt mauvais » pour valider les certificats serveurs.

En travaillant sur la configuration d’un serveur SAS derrière un reverse proxy font-end https, je suis tombé sur ce bulletin d’alerte émis par l’US-CERT (United States Computer Emergency Readiness Team), un service du Département de la Sécurité intérieure des États-Unis. Cette alerte fait suite à une recherche menée par les chercheurs de Google, Mozilla et Cloudflare. Ainsi, les chercheurs ont découvert que plus de 10% du trafic HTTPS provenant des Etats-Unis et atteignant le CDN (Content delivery network, ou réseau de diffusion de contenu) de Cloudflare est intercepté. Pire, c’est le cas également pour 6% des connexions aux sites web e-commerce !

L’introduction du bulletin d’alerte fait peur : “All systems behind a hypertext transfer protocol secure (HTTPS) interception product are potentially affected”.

En effet plusieurs produits d'inspection de trafic HTTPS ne valident pas, de façon systématique et correcte, les certificats SSL, et exposent les utilisateurs à des attaques type man-in-the-middle (MiTM)

De plus en plus d’entreprises utilisent des produits de sécurité (proxy d'interception) pour inspecter le trafic HTTPS pour, par exemple, la détection de logiciels malveillants utilisant des connexions HTTPS vers des serveurs malveillants. Le bulletin d’alerte indique que certains de ces produits d'inspection de trafic ne répliquent pas les attributs de sécurité des connexions originelles entre les clients et les serveurs. Dans la pratique, l’outil vérifie le trafic chiffré qui provient d'un site sécurisé pour s'assurer qu'il ne contient pas de menaces (interception de la connexion client vers un serveur HTTPS, établissement d’une connexion côté client puis rechiffrement du trafic avec un certificat différent).

Dans ce cas, c’est l’outil qui valide le certificat serveur et non le navigateur. Et le problème c’est que ces outils sont, d’après le rapport américain « plutôt mauvais » pour valider les certificats serveurs.

Le travail des chercheurs et l’analysé du trafic intercepté, a montré que 32% des connexions vers des sites e-commerce et 54% des connexions vers Cloudflare, étaient moins bien sécurisées que ce qu'elles auraient pu être si les utilisateurs s'étaient connectés directement sur les serveurs, sans passer par ces proxy d'interception. Pire, les connexions interceptées utilisent des algorithmes de chiffrement plus faibles que celle d’origine, certains outils ne valident pas correctement les chaines de certificats présentées par les serveurs !

Le travail des chercheurs et l’analysé du trafic intercepté, a montré que 32% des connexions vers des sites e-commerce et 54% des connexions vers Cloudflare, étaient moins bien sécurisées que ce qu'elles auraient pu être si les utilisateurs s'étaient connectés directement sur les serveurs, sans passer par ces proxy d'interception. Pire, les connexions interceptées utilisent des algorithmes de chiffrement plus faibles que celle d’origine, certains outils ne valident pas correctement les chaines de certificats présentées par les serveurs !